Etkinlik Genel Bakışı

21 Şubat 2025, 02:16:11 UTC'de Bybit'in Ethereum soğuk cüzdanı (0x1db92e2eebc8e0c075a02bea49a2935bcd2dfcf4[1]) kötü amaçlı bir sözleşme yükseltmesi nedeniyle çalındı. Bybit CEO'su Ben Zhou'nun[2] açıklamasına göre saldırgan, kimlik avı saldırısı yoluyla soğuk cüzdan imzalayanları kötü amaçlı işlemleri yanlışlıkla imzalamaya kandırdı. İşlemin meşru bir işlem gibi gizlendiğini belirtti: Safe{Wallet} arayüzü normal bir işlem gösteriyordu, ancak Ledger cihazına gönderilen veriler kötü amaçlı içeriklerle değiştirilmişti. Saldırgan, üç geçerli imzayı başarıyla ele geçirdi ve Güvenli çoklu imza cüzdanının uygulama sözleşmesini kötü amaçlı bir sözleşmeyle değiştirerek fonları çaldı. Bu güvenlik açığı yaklaşık 1,46 milyar ABD doları tutarında bir kayba yol açarak Web3.0 tarihindeki en büyük güvenlik olayı oldu.

Saldırı işlem kayıtlarına

Güvenli cüzdan uygulama sözleşmesini kötü amaçlı bir sözleşmeye yükseltin:

https://etherscan.io/tx/0x46deef0f52e3a983b67abf4714448a41dd7ffd6d32d32da69d62081c68ad7882

Bybit soğuk cüzdanından para transferi için birden fazla işlem:

- 401.346 ETH[3]

- 15.000 cmETH[4]

- 8.000 mETH[5]

- 90.375 stETH[6]

- 90 ABD Doları[7]

Ana Adres

- Bybit çoklu imzalı soğuk cüzdan (kurban)[8]

- Saldırganın ilk saldırı operasyon adresi[9]

- Kötü niyetli sözleşme uygulaması[10]

- Güvenli "temsilci çağrısı" sürecinde kullanılan saldırı sözleşmesi [11]

Saldırı Süreci

1. Saldırgan, saldırıdan üç gün önce (18 Şubat 2025, UTC saati) iki kötü amaçlı sözleşme dağıttı.

- Bu sözleşmeler, fonların transferi için arka kapı işlevselliği içeriyor.[12]

- ve sözleşme yükseltmelerini etkinleştirmek için depolama yuvalarını değiştirme kodu[13]

2. 21 Şubat 2025'te saldırgan, üç çoklu imzalı cüzdanın sahiplerini (imzalayanları) kötü amaçlı bir işlemi imzalamaya kandırdı ve böylece Güvenli uygulama sözleşmesini arka kapı içeren daha önce dağıtılmış kötü amaçlı bir sözleşmeye yükseltti [14]: https://etherscan.io/tx/0x46deef0f52e3a983b67abf4714448a41dd7ffd6d32d32da69d62081c68ad7882

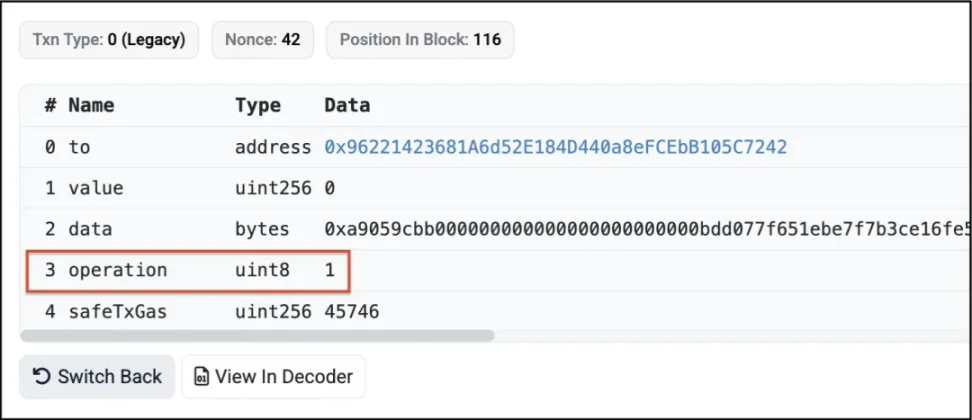

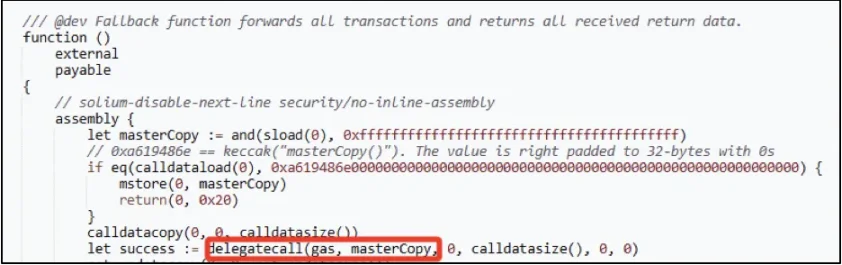

3. Saldırı işlemindeki "operasyon" alanının değeri "1" olup, GnosisSafe sözleşmesinin "delegatecall" komutunu yürüttüğünü, "0" ise "Call" anlamına gelmektedir.

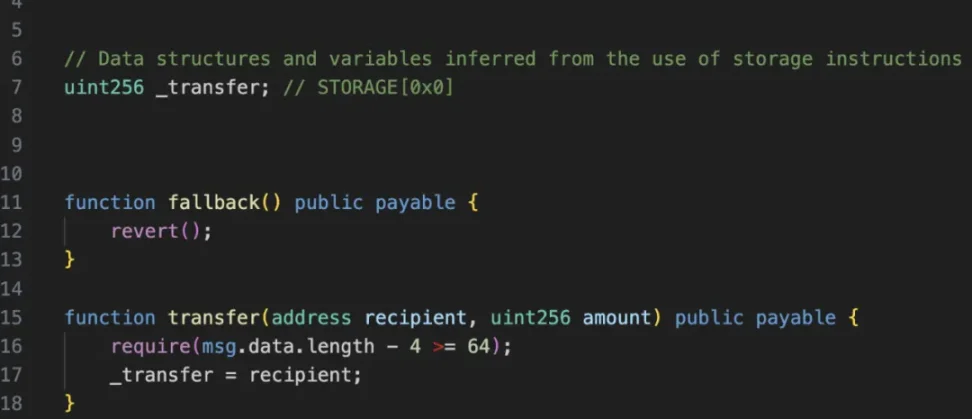

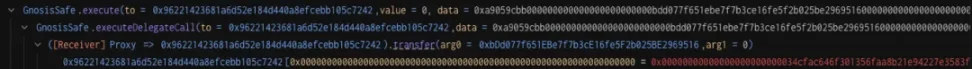

4. İşlem, saldırgan tarafından dağıtılan başka bir sözleşmeye bir temsilci çağrısı yürüttü (0x96221423681a6d52e184d440a8efcebb105c7242[15]). Sözleşme, çağrıldığında sözleşmenin ilk depolama yuvasını değiştiren bir “transfer()” işlevi içerir “uint256 _transfer”.

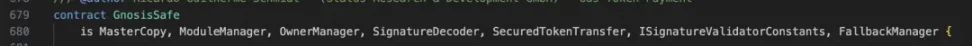

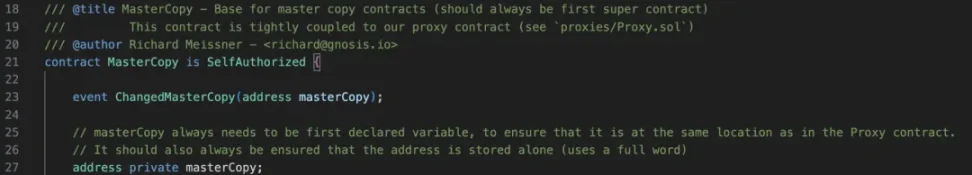

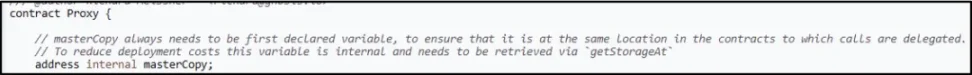

GnosisSafe sözleşmesinde ilk depolama yuvası, GnosisSafe sözleşmesinin uygulama sözleşmesi adresi olan "masterCopy" adresini içerir.

Saldırgan, Gnosis Safe sözleşmesinin ilk depolama yuvasını değiştirerek uygulama sözleşmesinin adresini (yani “masterCopy” adresini) değiştirebildi.

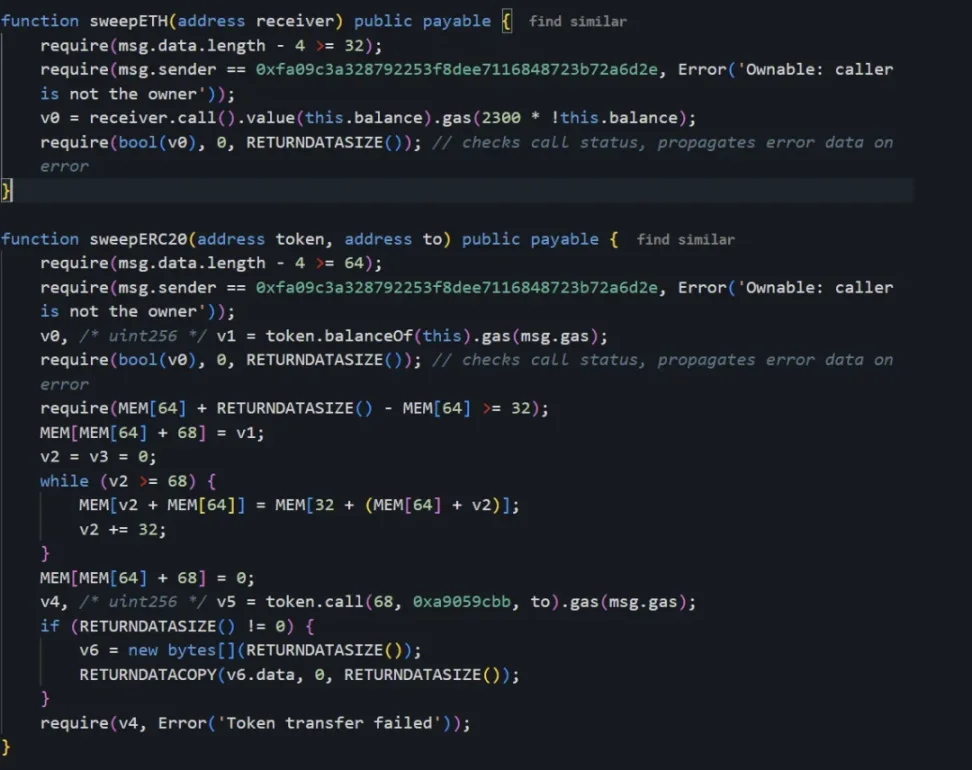

İşlem ayrıntılarından saldırganın “masterCopy” adresini aşağıda açıklanan “sweepETH()” ve “sweepERC20()” fonksiyonlarını içeren 0xbDd077f651EBe7f7b3cE16fe5F2b025BE2969516 olarak ayarladığını görebiliyoruz.

5. Saldırganın kullandığı sözleşme yükseltme yöntemi alışılmadık olup, özellikle keşfedilmemek için tasarlanmıştır. Bybit imzalayıcısının bakış açısından, imzalanmış veriler şüphe uyandırabilecek bir "yükseltme" işlevi yerine basit bir "transfer(address, uint256)" işlev çağrısına benziyor.

6. Yükseltilmiş kötü amaçlı uygulama sözleşmesi [16], “sweepETH()” ve “sweepERC20()” arka kapı işlevlerini içeriyordu. Saldırgan, bu işlevleri çağırarak soğuk cüzdandaki tüm varlıkları transfer etti ve sonuçta 1,4 milyar dolarlık ETH çalındı.

Güvenlik Açığı Analizi

Bu ihlalin temel nedeni başarılı bir kimlik avı saldırısıydı. Saldırgan, cüzdan imzalayan kişiyi kötü amaçlı işlem verilerini imzalamaya kandırır ve bu da sonunda sözleşmenin kötü amaçlı bir şekilde güncellenmesine yol açar. Yapılan güncelleme, saldırganın soğuk cüzdanın kontrolünü ele geçirmesine ve cüzdandaki tüm fonları transfer etmesine olanak sağladı. Şu anda, kimlik avı saldırılarının spesifik planlama ve uygulama yöntemleri hala belirsizdir.

Bybit CEO'su Ben Zhou'nun, güvenlik açığının ortaya çıkmasından iki saat sonra X platformunda yaptığı canlı yayında yaptığı açıklamaya göre, olay meydana geldiğinde Bybit ekibi soğuk cüzdanlardan sıcak cüzdanlara düzenli varlık transferi sürecini yürütüyordu ve kendisi Güvenli çoklu imza işleminin son imzacısıydı. İşlemin gizlendiğini açıkça belirtti - Safe{Wallet} arayüzünde tüm imzacıların gördüğü adres ve işlem verileri doğru içerik olarak gösterildi ve URL, Safe{Wallet} tarafından resmi olarak doğrulandı. Ancak işlem verileri imzalanmak üzere Ledger donanım cüzdanına gönderildiğinde gerçek içerikle oynanmış oldu. Ben Zhou ayrıca Ledger cihaz arayüzündeki işlem ayrıntılarını iki kez kontrol etmediğini de belirtti. Saldırganın Safe{Wallet} arayüzüne nasıl müdahale ettiği henüz netlik kazanmadı. Arkham'ın[17] açıkladığı bilgilere göre, zincir üstü analist @zachxbt, saldırının LAZARUS hacker grubu tarafından planlandığını ve gerçekleştirildiğini gösteren sağlam kanıtlar sundu.

Öğrenilen Dersler

Bu olay, 16 Ekim 2024'te Radiant Capital'de meydana gelen ve yaklaşık 50 milyon dolarlık bir hırsızlığa yol açan ihlali hatırlatıyor (Ref. 1[18], Ref. 2[19]). O sırada saldırgan geliştiricinin cihazına girdi ve Safe{Wallet} ön uç arayüzünü kurcalayarak meşru işlem verilerinin görüntülenmesini sağladı, ancak donanım cüzdanına gönderilen veriler aslında kötü amaçlı içerikti. Bu tür bir kurcalama, manuel arayüz incelemesi veya Tenderly simülasyon testi sırasında tespit edilemedi. Saldırganlar, başlangıçta güvenilir eski bir yüklenici gibi davranarak ve kötü amaçlı yazılım içeren sıkıştırılmış PDF dosyalarını (macOS'ta kalıcı bir arka kapı oluşturmuş) Telegram mesajları aracılığıyla hedeflere göndererek cihazlara erişim sağladı.

Bybit olayında arayüz kurcalamasının temel nedeni henüz doğrulanmamış olsa da, cihaz güvenliğinin tehlikeye atılması önemli bir faktör olabilir (Radiant Capital olayına benzer şekilde). Her iki olay da başarılı bir saldırı için iki önemli ön koşulu ortaya koydu: cihaz güvenliğinin ihlal edilmesi ve kör imzalama. Bu tür saldırıların giderek daha sık görüldüğü göz önüne alındığında, aşağıdaki iki saldırı yöntemini ve saldırı azaltma stratejilerini analiz etmeye odaklanmamız gerekiyor:

1. Cihaz hacklendi:

Web3.0 alanındaki büyük ölçekli saldırıların başlıca yolu, sosyal mühendislik yoluyla kötü amaçlı yazılımların yayılarak kurban cihazlarına sızılmasıdır. Ulusal hacker grupları (örneğin LAZARUS GROUP) ilk savunma hattını aşmak için sıklıkla bu yöntemi kullanırlar. Cihaz güvenliği ihlalleri güvenlik kontrollerini etkili bir şekilde aşabilir.

Azaltma stratejileri:

- Cihaz güvenliğini güçlendirin: Sıkı bir uç nokta güvenlik politikası geliştirin ve CrowdStrike gibi bir EDR çözümü dağıtın.

- Özel imzalama aygıtı: Çok amaçlı aygıtların açığa çıkma riskini önlemek için, işlem imzalama işlemini izole bir ortamda özel aygıtlar kullanarak gerçekleştirin.

- Geçici işletim sistemi: Kritik işlemler (çoklu imzalı işlemler gibi) için temiz bir işletim ortamı sağlamak amacıyla kalıcı olmayan bir işletim sistemi (geçici bir sanal makine gibi) yapılandırın.

- Kimlik avı simülasyon tatbikatları: Güvenlik farkındalığını artırmak için yüksek riskli rollerde (kripto varlık operatörleri ve çoklu imza imzalayıcıları gibi) düzenli olarak kimlik avı saldırısı simülasyonları gerçekleştirin.

- Kırmızı Takım Saldırı ve Savunma Tatbikatları: Mevcut güvenlik kontrollerinin etkinliğini değerlendirmek ve buna göre güçlendirmek için saldırgan taktiklerini simüle edin.

2. Kör İmza Güvenlik Açığı:

Kör imza, kullanıcının işlem ayrıntılarını tam olarak doğrulamadan bir işlemi imzalaması ve bunun sonucunda kötü amaçlı işlemlerin yanlışlıkla yetkilendirilmesi anlamına gelir. Bu tür güvenli olmayan işlemler DeFi kullanıcıları arasında yaygın olup, özellikle yüksek miktarda varlık yöneten Web3.0 kurumları için oldukça tehlikelidir. Donanım cüzdanı Ledger yakın zamanda bu konuyu ele aldı (kaynak 1[20], kaynak 2[21]). Bybit olayında, kötü amaçlı arayüz, işlemin gerçek amacını gizleyerek, kurcalanmış verilerin Ledger cihazına gönderilmesine neden oldu ve imzalayan kişi cihaz tarafında bilgileri doğrulamadı, bu da sonuçta güvenlik açığına neden oldu.

Azaltma stratejileri:

- Doğrulanmamış Dapp'lerden kaçının: Yalnızca güvenilir platformlarla etkileşim kurun; resmi platformlara yer imleri aracılığıyla erişin ve kimlik avı bağlantılarından kaçının.

- Donanım cüzdanının ikinci doğrulaması: İşlem ayrıntılarını (alıcı adresi, tutar, işlev çağrısı) Ledger'ın veya diğer cihazın ekranında madde madde doğrulayarak beklentilerle tutarlı olduklarından emin olun.

- İşlem simülasyonu: İmzalamadan önce işlemi simüle ederek sonuçlarını gözlemleyin ve doğruluğunu teyit edin.

- Görsel olmayan arayüzü kullanın: Üçüncü taraf grafik arayüzüne olan bağımlılığı azaltmak için komut satırı aracını (CLI) seçin. CLI, kullanıcı arayüzü manipülasyonu riskini azaltır ve işlem verilerinin daha şeffaf bir görünümünü sağlar.

- Anormal Sonlandırma: İşlemin herhangi bir kısmında anormallik olması durumunda imzalama süreci derhal sonlandırılacak ve soruşturma başlatılacaktır.

- Çift cihaz doğrulama mekanizması: İmzalamadan önce, işlem verilerini bağımsız olarak doğrulamak için ayrı bir cihaz kullanın. Cihaz, donanım cüzdanında görüntülenen verilerle eşleşen okunabilir, imzalı bir doğrulama kodu üretmelidir.

Radiant Capital ve WazirX2'nin[22] on milyonlarca dolarlık kayıplarının ardından Bybit, Web3.0 tarihindeki en büyük hırsızlığın kurbanı oldu. Bu tür saldırıların sıklığı ve karmaşıklığı giderek artıyor ve sektörün operasyonel güvenliğindeki önemli açıkları ortaya çıkarıyor. Saldırganlar sistematik olarak yüksek değerli hedefleri hedef alıyor. Saldırganların yetenekleri geliştikçe, merkezi borsalar (CEX) ve Web3.0 kurumları güvenlik koruma seviyelerini kapsamlı bir şekilde iyileştirmeli ve dış tehditlerin tekrarlayan evrimine karşı dikkatli olmalıdır.

[1] : https://etherscan.io/adres/0x1db92e2eebc8e0c075a02bea49a2935bcd2dfcf4

[2]: https://x.com/Bybit_Official/status/1892986507113439328

[3]: https://etherscan.io/tx/0xb61413c495fdad6114a7aa863a00b2e3c28945979a10885b12b30316ea9f072c

[4]: https://etherscan.io/tx/0x847b8403e8a4816a4de1e63db321705cdb6f998fb01ab58f653b863fda988647

[4] : https://etherscan.io/tx/0x847b8403e8a4816a4de1e63db321705cdb6f998fb01ab58f653b863fda988647

[5] : https://etherscan.io/tx/0xbcf316f5835362b7f1586215173cc8b294f5499c60c029a3de6318bf25ca7b20

[6] : https://etherscan.io/tx/0xa284a1bc4c7e0379c924c73fcea1067068635507254b03ebbbd3f4e222c1fae0

[7] : https://etherscan.io/tx/0x25800d105db4f21908d646a7a3db849343737c5fba0bc5701f782bf0e75217c9

[8] : https://etherscan.io/address/0x1db92e2eebc8e0c075a02bea49a2935bcd2dfcf4

[9] : https://etherscan.io/address/0x0fa09c3a328792253f8dee7116848723b72a6d2e

[10] : https://etherscan.io/address/0xbdd077f651ebe7f7b3ce16fe5f2b025be2969516

[11] : https://etherscan.io/address/0x96221423681A6d52E184D440a8eFCEbB105C7242#code

[12] : https://etherscan.io/address/0xbdd077f651ebe7f7b3ce16fe5f2b025be2969516

[13] : https://etherscan.io/address/0x96221423681A6d52E184D440a8eFCEbB105C7242#code

[14] : https://etherscan.io/address/0xbdd077f651ebe7f7b3ce16fe5f2b025be2969516

[15] : https://etherscan.io/address/0x96221423681A6d52E184D440a8eFCEbB105C7242

[16] : https://etherscan.io/address/0xbdd077f651ebe7f7b3ce16fe5f2b025be2969516

[17] : https://x.com/arkham/status/1893033424224411885

[18] : https://medium.com/@RadiantCapital/radiant-post-mortem-fecd6cd38081

[19] : https://medium.com/@RadiantCapital/radiant-capital-incident-update-e56d8c23829e

[20] : https://www.ledger.com/academy/topics/ledgersolutions/what-is-clear-signing

[21] : https://www.youtube.com/watch?v=-O7aX6vUvs8

[22] : https://wazirx.com/blog/wazirx-cyber-attack-key-insights-and-learnings

Tüm Yorumlar